在数字化办公场景下,U盘、移动硬盘等便携存储设备正成为企业数据泄露的主要风险源。一块容量仅数GB的U盘,可能暗藏数万份客户信息、核心设计文档或源代码,其潜在危害远超物理设备本身。

为应对这一挑战,超过70%的国内企业已部署终端数据防泄密系统,其中对USB存储设备的管控成为关键措施。这类系统通过技术手段阻断U盘文件向企业电脑的复制行为,但由此引发的"技术对抗"现象日益凸显。

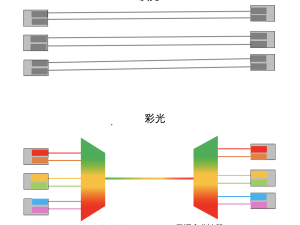

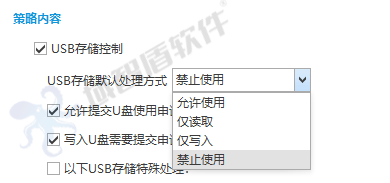

当前企业主流的管控方案可分为四大类:第一类是利用Windows组策略功能,通过系统级设置关闭USB存储设备的读写权限,用户插入U盘后系统将完全无法识别;第二类采用注册表修改技术,禁用特定驱动使USB设备无法加载;第三类是部署专业DLP(数据泄露防护)软件,如域智盾等,通过驱动级监控实现精准拦截;第四类则采取物理手段,包括BIOS禁用USB接口或直接封堵物理端口。

以域智盾为代表的专业软件,其防护机制已形成完整体系:当检测到U盘插入时,系统立即启动拦截程序,阻止包括复制、粘贴、拖拽在内的所有文件操作,同时生成包含时间、设备、操作类型的详细日志。该系统支持白名单机制,仅允许经过加密认证的U盘进行有限度数据交互。

技术层面存在的"破解"可能性,本质上是安全防护与违规操作的持续博弈。通过PE系统启动绕过系统策略、修改注册表恢复USB功能等技术手段,虽在理论层面可行,但实际操作需要获取管理员权限或物理接触设备,且必然留下审计痕迹。更隐蔽的尝试包括利用企业认证的加密U盘进行数据中转,或在虚拟机环境中搭建传输通道,但这些操作均处于DLP软件的监控范围内。

非传统传输渠道的尝试同样面临重重障碍。现代防护体系已扩展至蓝牙、移动热点等无线传输方式,对微信、QQ等即时通讯工具的文件传输实施严格管控,邮件附件需经过安全扫描,屏幕截图操作则可能触发水印追踪。某金融企业2024年安全审计显示,通过打印扫描方式外泄数据的案例中,92%在三天内即被水印系统追溯定位。

真正值得关注的安全风险,往往来自内部权限的滥用。社会工程学攻击中,通过欺骗IT管理员获取临时权限,或利用系统漏洞提升权限等级的行为,已构成刑事犯罪。2024年某科技公司数据泄露事件调查表明,涉事员工通过伪造审批流程获取权限,最终因违反《网络安全法》被判处刑事责任。

合规的数据交互并非无解难题。企业普遍建立的标准流程包括:通过OA系统提交U盘使用申请,使用企业统一配发的加密存储设备,以及利用安全外发平台生成带时效控制的加密文件包。某制造业企业的实践显示,这种标准化流程使数据外泄风险降低83%,同时提升跨部门协作效率。

数据安全防护的本质,是构建风险与效率的动态平衡。专业防护软件的价值不在于绝对不可破解,而在于通过可追溯的审计机制、差异化的权限管理,大幅提升违规成本。当每次数据外泄尝试都可能触发完整证据链时,恶意行为的实施者将不得不权衡得失。

这种防护体系的有效运行,最终依赖于员工的安全意识。成熟的企业安全文化应当让每位成员理解:数据保护既是组织责任,更是个人职业发展的保障。相较于寻找技术漏洞,建立合规的数据使用习惯,才是职场人最可靠的职业安全策略。